Agrandar Malwarebytes

Agrandar Malwarebytes

Más de 115,000 sitios web, muchos administrados por las principales universidades, organizaciones gubernamentales y compañías de medios, permanecieron abiertas a adquisiciones de hackers porque no habían instalado parches críticos lanzado hace 10 semanas, dijo el lunes el investigador de seguridad Troy Mursch. Un investigador separado informó el martes que muchos de los sitios ya estaban comprometidos y se usaban subrepticiamente mina criptomonedas o envía malware a visitantes desprevenidos.

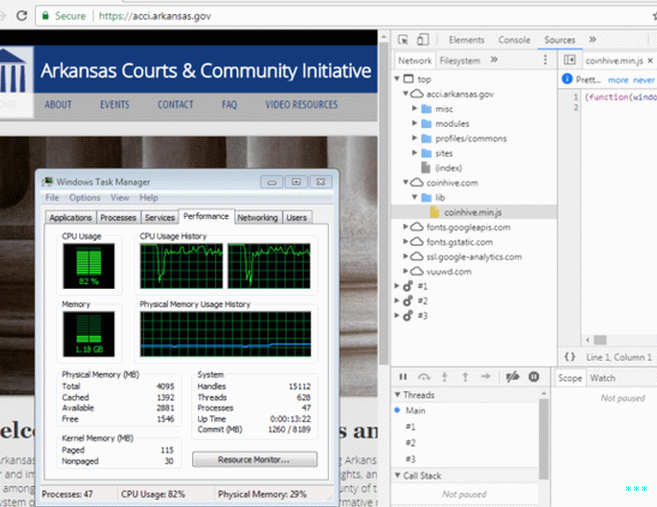

Las páginas infectadas incluyen las que pertenecen a la Universidad de Sur de California, el sitio de Computer World en Brasil y Arkansas Los tribunales judiciales y la iniciativa comunitaria, que estaban causando computadoras de los visitantes para ejecutar código de uso intensivo de recursos que extrae criptomoneda, Jérôme Segura, analista principal de inteligencia de malware en proveedor de antivirus Malwarebytes, dijo a Ars.

Segura dijo una página de la Universidad de Harvard que anteriormente también era infectado con malware de minería había sido desfigurado desde entonces, presumiblemente por Una fiesta diferente. Mientras tanto, una página de la Western Michigan University que antes estaba infectado con un código que empujó un navegador malicioso la extensión fue reparada más tarde. Segura informó sus hallazgos el martes y ha indexado más de 900 sitios infectados aquí.

La falta de parches y las adquisiciones del sitio que hace posible venir después de que los mantenedores de Drupal lanzaran una actualización en marzo eso permitió a los piratas informáticos ejecutar remotamente el código de su elección. los Se corrigió la gravedad de la vulnerabilidad, combinada con la facilidad de explotándolo, rápidamente se ganó el defecto del apodo Drupalgeddon2, un retroceso a una vulnerabilidad similar a Drupal 2014 que se vio afectada Explotación masiva a las pocas horas de haber lanzado un parche. Drupallos mantenedores parchearon una vulnerabilidad de ejecución de código separada en Abril. En las semanas posteriores a la vulnerabilidad de marzo y abril las revelaciones se produjeron de forma independiente con las hazañas de prueba de concepto eso proporcionó un plan para que los piratas informáticos maliciosos lo usen. Casi inmediatamente después del lanzamiento del parche de abril, el subyacente la vulnerabilidad fue atacada, pero hasta ahora ha resultado más difícil explotar con éxito

A pesar de la amenaza de explotación del mundo real, más de 115,000 Los sitios web a partir del lunes continuaron ejecutando versiones obsoletas de contenido sistemas de gestión que son vulnerables a Drupalgeddon2, Mursch reportado. El investigador dijo que no estaba claro qué versión de Drupal usaban otros 225,000 sitios que escaneó, dejando abierto la posibilidad de que algunos de ellos también sean vulnerables a tomar el control. Algo más de 134,000 sitios que ejecutan Drupal mostraron estaban ejecutando versiones que no eran vulnerables. Es posible Algunos de los sitios obsoletos están ejecutando mitigaciones que impiden Drupalgeddon2 explota de trabajar, pero los exploits masivos informaron por Malwarebytes sugieren que muchos no lo son.

Segura dijo que muchos de los sitios infectados están empujando código que hace que las computadoras de los visitantes extraigan subrepticiamente criptomonedas en nombre de los atacantes. En otros casos, los atacantes causan la Servidores web para llevar a cabo la minería intensiva en cómputo. Aún otros ataques están causando que los sitios web vulnerables empujen estafas de soporte técnico o productos maliciosos.

Las versiones más actualizadas de Drupal son 7.59 y 8.5.4. Actualización: alrededor de 14 horas después de la publicación de esta publicación, Drupal los mantenedores proporcionaron una declaración que decía que no estaban de acuerdo con el metodología utilizada por Mursch para determinar si los sitios eran vulnerables a Drupalgeddon2. La declaración dice en parte:

Esos informes se basan en la misma fuente. La fuente investigó el contenido de CHANGELOG.txt de una gran cantidad de sitios y asumió todos los sitios que informan una versión inferior a 7.58 para ser vulnerable

Verificar el contenido de CHANGELOG.txt no es una forma válida de determinar si un sitio es vulnerable a un determinado vector de ataque. Parches distribuidos por el equipo de seguridad de Drupal para solucionar los problemas. fueron ampliamente utilizados, pero no tocaron CHANGELOG.txt ni ninguna versión cadenas definidas en otra parte. También hay otras mitigaciones que los proveedores han proporcionado lo que tampoco afectaría a CHANGELOG.txt pero Protegería el sitio.

Creemos que los números presentados son inexactos. Consideramos sería engañoso sacar conclusiones de este escaso información. El proyecto Drupal tiene una larga historia de confiabilidad programa coordinado de seguridad de divulgación. Durante los últimos 4 años, el El equipo de seguridad de Drupal ha brindado apoyo a periodistas que cubren nuestras versiones y políticas y está disponible para más consultas.

Enlarge/ Un exploit Drupalgeddon2 utilizado para instalar el código cryptomining en el website of the Arkansas Courts and Community Initiative.

Enlarge/ Un exploit Drupalgeddon2 utilizado para instalar el código cryptomining en el website of the Arkansas Courts and Community Initiative.