AmpliarKaspersky Laboratorio

AmpliarKaspersky Laboratorio

Los investigadores han descubierto malware tan sigiloso que se mantuvo oculto durante seis años a pesar de infectar al menos 100 computadoras en todo el mundo.

Tirachinas, que recibe su nombre del texto que se encuentra dentro de algunos de los muestras de malware recuperadas: es uno de los ataques más avanzados plataformas descubiertas, lo que significa que probablemente se desarrolló en nombre de un país con recursos suficientes, investigadores con sede en Moscú Kaspersky Lab informó el viernes. La sofisticación del malware rivaliza con el de Regin, la puerta trasera avanzada que infectó a los belgas telecomunicaciones Belgacom y otros objetivos de alto perfil durante años, y Proyecto Sauron, una pieza separada de malware sospechoso de ser desarrollado por un estado-nación que también permaneció oculto por años.

Ecosistema complejo

“El descubrimiento de Slingshot revela otro ecosistema complejo donde múltiples componentes trabajan juntos para proporcionar un muy plataforma de ciberespionaje flexible y bien engrasada, “Kaspersky Lab Los investigadores escribieron en un informe de 25 páginas publicado el viernes. “Los el malware es muy avanzado y resuelve todo tipo de problemas desde perspectiva técnica y a menudo de una manera muy elegante, combinando componentes más antiguos y más nuevos en una reflexión exhaustiva, operación a largo plazo, algo que cabe esperar de una categoría superior actor bien dotado “.

Los investigadores aún no saben con precisión cómo Slingshot Infectado inicialmente todos sus objetivos. En varios casos, sin embargo, Los operadores de tirachinas obtuvieron acceso a enrutadores hechos por letones fabricante MikroTik y plantó un código malicioso en él. Detalles específicos de la técnica del enrutador aún no se conocen, pero implican el uso una utilidad de configuración MikroTik llamada Winbox para descargar dinámica enlazar archivos de biblioteca desde el sistema de archivos del enrutador. Uno de los archivos, ipv4.dll, es un agente de descarga malicioso creado por Slingshot desarrolladores Winbox transfiere ipv4.dll a la computadora del objetivo, lo carga en la memoria y lo ejecuta.

En las preguntas frecuentes de aSlingshot, los investigadores escribieron:

Esta DLL luego se conecta a una IP y puerto codificados (en cada vimos que era la dirección IP del enrutador), descarga el otro componentes maliciosos, y los ejecuta.

Para ejecutar su código en modo kernel en las versiones más recientes de sistemas operativos que tienen Driver Signature Enforcement, Slingshot carga controladores vulnerables firmados y ejecuta su propio código a través de su vulnerabilidades

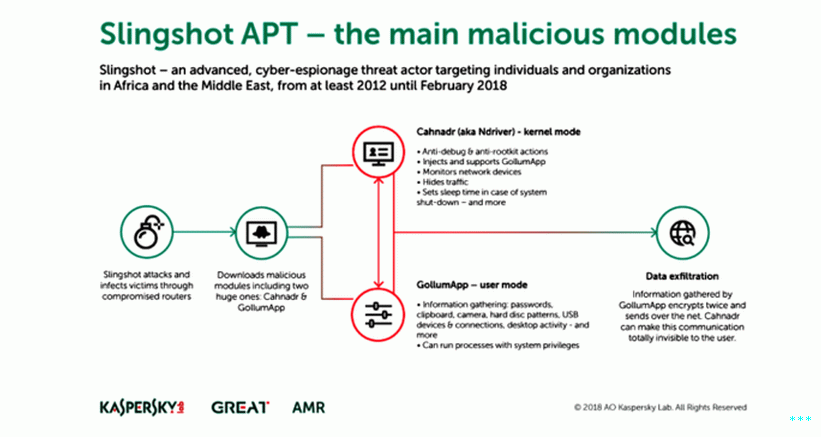

Después de la infección, Slingshot cargaría varios módulos en el dispositivo de la víctima, incluidos dos enormes y potentes: Cahnadr, el módulo en modo kernel, y GollumApp, un módulo en modo usuario. Los dos módulos están conectados y pueden apoyarse mutuamente en recopilación de información, persistencia y exfiltración de datos.

El módulo más sofisticado es GollumApp. Esto contiene casi 1,500 funciones de código de usuario y proporciona la mayoría de los descritos anteriormente routines for persistence, file system control, and C&Ccomunicaciones

Canhadr, también conocido como NDriver, contiene rutinas de bajo nivel para red, operaciones de E / S, etc. Su programa en modo kernel es capaz ejecutar código malicioso sin bloquear todo el sistema de archivos o causando pantalla azul, un logro notable. Escrito en puro C idioma, Canhadr / Ndriver proporciona acceso completo al disco duro y memoria operativa a pesar de las restricciones de seguridad del dispositivo, y [it] realiza el control de integridad de varios componentes del sistema para evitar depuración y detección de seguridad.

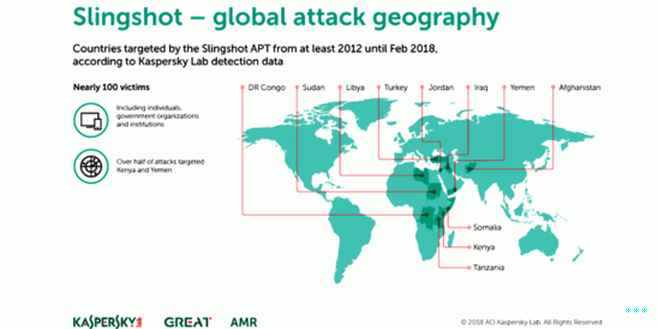

Los investigadores dijeron que Slingshot pudo haber usado otros métodos, incluyendo vulnerabilidades de día cero, para difundir. Ha estado activo desde al menos 2012 y se mantuvo operativo hasta el mes pasado. La capacidad para que una pieza tan completa de malware permanezca escondido por tanto tiempo es una de las cosas que lo hace tan avanzado.

Una de las formas en que Slingshot se ocultó fue el uso de un sistema de archivo virtual cifrado que normalmente se encontraba en un parte no utilizada del disco duro. Al segregar archivos de malware de el sistema de archivos de la computadora infectada, Slingshot se mantuvo mucho mayores posibilidades de permanecer sin ser detectado por los motores antivirus. Otro Las técnicas de sigilo incluyen el cifrado de todas las cadenas de texto en su varios módulos, llamando a los servicios del sistema directamente para evitar Los llamados ganchos utilizados por los productos de seguridad y la capacidad de cerrar bajar componentes cuando se cargan herramientas forenses.

El objetivo principal del malware parece ser el espionaje. El análisis de Kaspersky Lab sugirió que Slingshot se usó para iniciar sesión actividad de escritorio y contenido del portapapeles y para recopilar capturas de pantalla, datos del teclado, datos de red, contraseñas y datos de conexión USB. La capacidad de Slingshot para acceder al núcleo del sistema operativo significa que el malware tenía acceso a los datos almacenados en el disco duro o en la memoria interna de una máquina infectada. Las computadoras infectadas se ubicaron principalmente en Kenia y Yemen, pero también en Afganistán, Libia, Congo, Jordania, Turquía, Irak, Sudán, Somalia y Tanzania. La mayoría de las víctimas parecían ser blanco individuos. Algunos, sin embargo, eran organizaciones gubernamentales y instituciones.

Agrandar Kaspersky Lab

Agrandar Kaspersky Lab

Los mensajes de depuración escritos en inglés perfecto sugieren que el Los desarrolladores hablaban ese idioma. Como es típico para Kaspersky Lab informes, el informe del viernes no intentó identificar a los desarrolladores de Tirachinas aparte de decir que probablemente trabajaron en nombre de un estado-nación

“Slingshot es muy complejo, y los desarrolladores detrás de él tienen claramente gastó una gran cantidad de tiempo y dinero en su creación ” Los investigadores de la compañía escribieron. “Su vector de infección es notable, y, a lo mejor de nuestro conocimiento, único “.