Wikipedia

Wikipedia

Los hackers han encontrado una forma de amplificar distribuidos ataques de denegación de servicio por un sin precedentes 51,000 veces su fortaleza original en un desarrollo que los whitehats dicen que podría conducir a nuevos asaltos que establecen récords que eliminan sitios web e Internet infraestructura.

Contents [show]

Otras lecturas

Los ataques DoS que derribaron sitios de grandes juegos abusaron de la sincronización horaria de la Web Los vándalos protocolDDoS han intensificado sus ataques durante mucho tiempo enviando Una pequeña cantidad de paquetes de datos especialmente diseñados para servicios disponibles. Los servicios responden sin darse cuenta enviando un número mucho mayor de paquetes no deseados a un objetivo. los los vectores más conocidos para estos ataques de amplificación DDoS son deficientes servidores de resolución del sistema de nombres de dominio seguros, que amplían volúmenes de hasta 50 veces, y protocolo de tiempo de red, que increases volumes by about 58 times. Cloudflare

Cloudflare

El martes, los investigadores informaron que los atacantes están abusando de un método previamente oscuro que ofrece ataques 51,000 veces su tamaño original, lo que lo convierte en el mayor método de amplificación alguna vez usado en la naturaleza. El vector esta vez es memcached, un sistema de almacenamiento en caché de bases de datos para acelerar sitios web y redes. Terminado la semana pasada, los atacantes comenzaron a abusar de él para entregar DDoSes con volúmenes de 500 gigabits por segundo y más grandes, mitigación de DDoS servicio Arbor Networks informó en una publicación de blog.

Funcionarios de la red de entrega de contenido Cloudflare, que informó los ataques aquí, dijeron que los ataques que están viendo provienen de menos de 6,000 servidores memcached a los que se puede acceder en Internet. Las búsquedas muestran que hay más de 88,000 de estos servidores, un indica que existe la posibilidad de que los ataques sean mucho más grandes.

“Ese es un factor de amplificación excepcionalmente grande”, dijo John Graham-Cumming, CTO de la red de entrega de contenido Cloudflare, quien agregó que ese es el mayor factor de amplificación que haya tenido visto “Esperaría durante la próxima semana más o menos, veremos algunos muy grandes ataques de más de un terabit por segundo provenientes de él “.

Johnathan Azaria, investigador de seguridad en el servicio de mitigación DDoS Imperva estima que el aumento es un factor de 9,000 para memcached y 557 para NTP. También estimó la cantidad de memcaché servicios disponibles en Internet a través del puerto 11211 a 93,000. A pesar de usar diferentes métricas, las cifras apoyan la contienda que memcached ofrece un factor de amplificación sin precedentes y que hay un gran grupo de servidores potenciales para abusar.

Otras lecturas

Record-breaking DDoS reportedly delivered by >145k hackedcámaras Algunos de los mayores ataques DDoS conocidos públicamente ocurrieron en 2016. En septiembre de ese año, se retiró KrebsOnSecurity por días después de recibir volúmenes de tráfico basura que superan los 620 Gbps. Alrededor Al mismo tiempo, OVH, un proveedor de Internet con sede en Francia que es un host popular para servidores de juegos, dijo que sufrió ataques que llegaban 1.1Tbps y 901Gbps.

Esos ataques fueron entregados por una raza relativamente nueva de botnet compuesta por cientos de miles de enrutadores domésticos y otros Los llamados dispositivos de Internet de las cosas. Una variedad de factores, incluida la facilidad de comprometer los dispositivos, la dificultad para asegurarlos, y la gran cantidad de ellos permitidos malhechores para acumular enormes ejércitos de peones DDoS que podrían ser aprovechado al unísono para entregar volúmenes de basura una vez impensables tráfico.

DDoS de la vieja escuela

Los ataques de este mes que abusan de los servidores memcached se remontan a ataques DDoS más antiguos que no requieren botnets masivas. Memcached los servidores generalmente tienen mucho ancho de banda disponible para ellos. En combinación con la amplificación de 51,000 veces que proporcionan, los DDoSers solo necesita un puñado de dispositivos para entregar una carga inicial. Ese pone la técnica a disposición de un grupo mucho más grande de personas, en lugar de solo aquellos con control sobre una gran botnet.

“El impacto colateral potencial de memcached Los ataques DDoS de reflexión / amplificación pueden ser muy significativos, ya que estos ataques exhiben altas relaciones de reflexión / amplificación y aproveche los reflectores / amplificadores de clase de servidor que generalmente presentan enlaces de acceso de gran ancho de banda y que residen en datos de Internet Centros (IDC) con enlaces de tránsito aguas arriba de alta velocidad, “Roland Dobbins, ingeniero principal de Arbor’s Security Engineering & Equipo de respuesta, escribió en la publicación del martes.

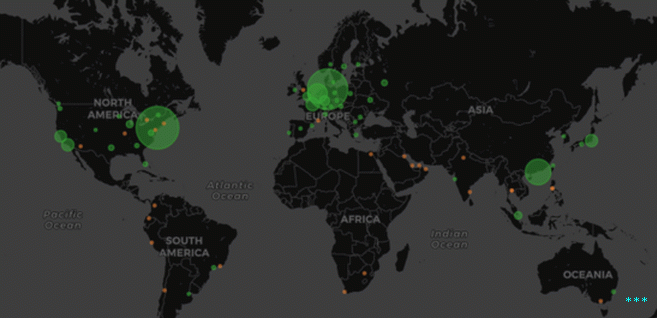

Los ataques funcionan porque una variedad de redes está exponiendo servidores memcached a Internet en su defecto no seguro configuración. En términos generales, los sistemas memcached deberían ser accesible solo en redes locales y debe mantenerse seguro detrás un cortafuegos Hasta ahora, los ataques provienen de poco más de 5.700 direcciones IP únicas, principalmente en América del Norte y Europa.

AgrandarCloudflare

AgrandarCloudflare

“Sospecho que la mayoría de estos servidores memcached no necesitan ser en la Internet pública “, dijo Graham-Cumming.” Es solo un error “. Dijo que su preocupación por el empeoramiento de los ataques es alimentada por la disponibilidad mencionada anteriormente de más de 88,000 mal servidores memcached seguros, medidos por la búsqueda de Shodan motor.

AgrandarCloudflare

AgrandarCloudflare

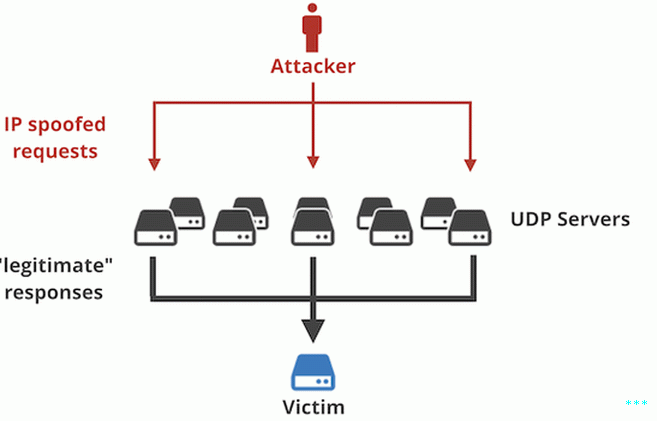

Para aprovechar el enorme potencial de ataque de los servidores, DDoSers enviarles un número relativamente pequeño de paquetes basados en UDP que tienen sido manipulado para aparecer como si hubieran sido enviados por el previsto objetivo. Los servidores memcached responden enviando al destino el respuesta masiva Los ataques una vez más subrayan al público molestias que resultan de proveedores de servicios que aún permiten UDP paquetes falsificados para falsificar al remitente verdadero.

Cloudflare está asesorando a los proveedores de red que implementan memcached servidores para deshabilitar el soporte UDP cuando sea posible. En muchos casos, El tráfico basado en TCP es suficiente. Arbor Networks, por su parte, recomienda que los operadores de red “implementan una red apropiada para la situación políticas de acceso en el borde del Centro de datos de Internet (IDC) para proteger las implementaciones de Memcached de UDP / 11211 no autorizado y Tráfico TCP / 11211 desde Internet público. En todos los casos, servidores deben ser cortafuegos desde Internet.

Esta publicación se actualizó para corregir el nombre de Imperva.