EnlargeCheck Point Software

EnlargeCheck Point Software

En 2016, los investigadores descubrieron una botnet que se volvió infectada Teléfonos Android en publicaciones de escucha encubiertas que podrían desviar datos confidenciales fuera de redes protegidas. Google en el momento dijo eliminó las 400 aplicaciones de Google Play que instalaron el malicioso código de botnet y tomó otras “acciones necesarias” no especificadas para Proteger a los usuarios infectados.

Otras lecturas

Más de 400 aplicaciones maliciosas se infiltran en Google Play

Ahora, aproximadamente 16 meses después, un hacker ha proporcionado evidencia que la llamada botnet DressCode continúa floreciendo y puede actualmente esclavizan hasta cuatro millones de dispositivos. Las infecciones representan un riesgo significativo porque hacen que los teléfonos usen los CALCETINES protocolo para abrir una conexión directa a los servidores del atacante. Atacantes luego puede hacer un túnel en las redes domésticas o corporativas a las que los teléfonos pertenecer en un intento de robar contraseñas de enrutador y sonda conectada computadoras para vulnerabilidades o datos no seguros.

Peor aún, una interfaz de programación que el comando del atacante y el servidor de control utiliza para establecer que la conexión no esté encriptada y no requiere autenticación, una debilidad que permite otros atacantes para abusar independientemente de los teléfonos infectados.

“Dado que el dispositivo abre activamente la conexión al C2 servidor, la conexión generalmente pasará firewalls como esos encontrado en el hogar y enrutadores SMB “, Christoph Hebeisen, investigador de La firma de seguridad móvil Lookout, dijo después de revisar la evidencia. Hebeisen continuó:

Una vez que la conexión está abierta, quien controla el otro extremo de ahora puede hacer un túnel a través del dispositivo móvil en la red para que el dispositivo está conectado actualmente. Dada la API desprotegida [el pirata informático] descubrió que bien podría ser posible para cualquiera con eso información para acceder a dispositivos y servicios que se supone que son limitado a tales redes privadas si un dispositivo con [aplicaciones maliciosas] está dentro de la red. Imagine a un usuario usando un dispositivo que se ejecuta Una de estas aplicaciones en el Wi-Fi corporativo de su empleador. los el atacante ahora podría tener acceso directo a cualquier recurso que esté generalmente protegido por un firewall o un IPS (prevención de intrusiones sistema).

La botnet se documentó públicamente a más tardar en agosto de 2016, cuando los investigadores de la firma de seguridad Check Point Software publicaron esta breve publicación que destacó el riesgo de los SOCKS habilitados malware Un mes después, Trend Micro informó que encontró DressCode integrado en 3.000 aplicaciones de Android, 400 de las cuales estaban disponibles en el Play Market oficial hasta que Google los eliminó.

Luego, en octubre de 2017, más de 14 meses después de la llegada de la botnet a la luz: Symantec informó un nuevo lote de Google Play malicioso aplicaciones que se han descargado hasta 2.6 millones de veces. Mientras Symantec apodó el malware Sockbot, usó el mismo servidor C2 y interfaces de programación no autenticadas disponibles públicamente como DressCode con el mismo propósito de participar en fraude de clics.

La evidencia de la botnet aún próspera plantea preguntas importantes sobre la efectividad de las respuestas de incidentes de Google a los informes de Aplicaciones maliciosas de Android que convierten los teléfonos en botnets. los evidencia, que fue proporcionada por alguien que afirmó tener hackeó completamente el servidor C2 y una cuenta privada de GitHub que código fuente C2 alojado: sugiere que el código está oculto en el interior del los títulos maliciosos continúan ejecutándose en un número significativo de dispositivos a pesar de las repetidas notificaciones privadas a Google de investigadores de seguridad. No está claro si Google eliminó remotamente el Aplicaciones DressCode y Sockbot de teléfonos y atacantes infectados logró comprometer un nuevo conjunto de dispositivos o si Google permitió teléfonos para permanecer infectados.

La evidencia también demuestra un fracaso para desmantelar un investigadores de infraestructura documentaron hace más de 16 meses y que el hacker dice que ha estado en funcionamiento durante cinco años. Una común la práctica de la industria es para compañías de seguridad o software afectado empresas para tomar el control de dominios de Internet y servidores utilizados para ejecutar botnets en un proceso conocido como hundimiento. No está claro qué pasos si Google tomó alguno para eliminar DressCode. El servidor C2 y dos API públicas permanecían activas en el momento en que se publicó esta publicación En Vivo.

En un correo electrónico, un portavoz de Google escribió: “Hemos protegido nuestro usuarios de DressCode y sus variantes desde 2016. Estamos constantemente monitoreando esta familia de malware, y continuaremos tomando el acciones apropiadas para ayudar a proteger a los usuarios de Android “. La declaración no respondió a las preguntas si Google estaba trabajando para hundir el C2

5,000 navegadores sin cabeza

El hacker dijo que el propósito de la botnet es generar ingresos publicitarios fraudulentos al provocar que los teléfonos infectados Accede colectivamente a miles de anuncios cada segundo. Así es como funciona: un servidor controlado por el atacante ejecuta un gran número de personas sin cabeza navegadores que hacen clic en páginas web que contienen anuncios que pagan comisiones para referencias Para evitar que los anunciantes detecten el falso tráfico, el servidor usa los servidores proxy SOCKS para enrutar el tráfico los dispositivos comprometidos, que se rotan cada cinco segundos.

El hacker dijo que su compromiso con el C2 y su posterior El robo del código fuente subyacente mostró que DressCode se basa en cinco servidores que ejecutan 1,000 hilos en cada servidor. Como resultado, se usa 5,000 dispositivos proxy en un momento dado, y luego solo por cinco segundos, antes de actualizar el grupo con 5.000 nuevos infectados dispositivos.

Después de pasar meses buscando código fuente y otros datos privados datos utilizados en la red de bots, el hacker estimó que la red de bots tiene, o en al menos en un momento dado, aproximadamente cuatro millones de dispositivos que le informaren. El hacker, citando gráficos de rendimiento detallados de más de 300 Las aplicaciones de Android utilizadas para infectar teléfonos, también estimaron que la botnet tiene generó $ 20 millones en ingresos publicitarios fraudulentos en los últimos años. Dijo que las interfaces de programación y el código fuente C2 mostrar que una o más personas con control sobre adecosystems.com El dominio mantiene activamente la botnet.

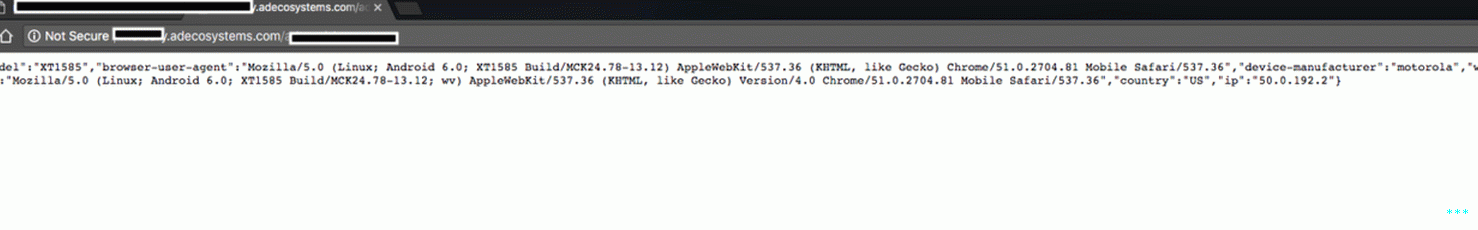

Hebeisen de Lookout dijo que pudo confirmar el ataque del hacker afirma que el servidor C2 es el utilizado por DressCode y Sockbot y que llama al menos dos programas públicos interfaces, incluida la que establece una conexión SOCKS en dispositivos infectados. Las API, confirmó Hebeisen, están alojadas en servidores pertenecientes a adecosystems.com, un dominio utilizado por un proveedor de servicios móviles. También confirmó que la segunda interfaz es Se utiliza para proporcionar agentes de usuario para su uso en el fraude de clics. (Ars es declinando vincular a las API para evitar un mayor abuso de ellas.) dijo que también vio una “fuerte correlación” entre el servidores de adecosystems.com y servidores referenciados en DressCode y Código Sockbot. Porque el investigador de Lookout no accedió a privado porciones de los servidores, no pudo confirmar que los CALCETINES el proxy estaba vinculado a la interfaz del agente de usuario, para especificar el número de dispositivos infectados que informan al C2, o para determinar la cantidad de ingresos que la botnet ha generado a lo largo de los años.

Funcionarios de Adeco Systems dijeron que su compañía no tiene conexión a la botnet y que están investigando cómo su Se utilizaron servidores para alojar las API.

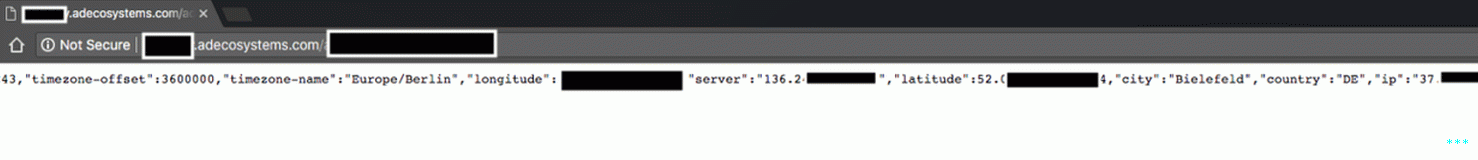

Al usar un navegador para visitar los enlaces de adecosystems.com que alojó las API, fue posible obtener instantáneas de infectados dispositivos que incluyeron su dirección IP y ubicación geográfica. Actualizar el enlace proporcionaría rápidamente los mismos detalles para un diferente teléfono comprometido. Porque los datos no están protegidos por un contraseña, es probable que cualquiera que conozca los enlaces pueda establecer su propia conexión SOCKS con los dispositivos, dijo Hebeisen.

API 1

API 1

API 1

API 2

API 2

API 2

El hacker también accedió a una base de datos que contiene el único identificador de hardware, operador, dirección de número MAC e ID de dispositivo para cada dispositivo infectado Proporcionó una sola captura de pantalla que apareció consistente con lo que él había descrito.

Muchas de las aplicaciones maliciosas, incluidas muchas de estas, permanecen disponible en mercados de terceros como APKPure. Ninguno Hebeisen ni el hacker dijeron que tienen evidencia de que Google Play tiene aplicaciones alojadas de DressCode o Sockbot en los últimos meses.

Si bien Google ha dicho que tiene la capacidad de desinstalar de forma remota aplicaciones maliciosas de dispositivos Android, algunos críticos han argumentado que este nivel de control, particularmente sin el consentimiento previo del usuario final de tiempo, sobrepasa una línea roja. Por lo tanto, Google puede ser reacio a úsalo. Incluso suponiendo que la capacidad remota sea dura, el amenaza importante planteada por la facilidad de establecer SOCKS conexiones con potencialmente millones de dispositivos es posiblemente precisamente el tipo de caso atípico que justificaría el uso de Google la herramienta. Si es posible, Google también debería tomar medidas para derribar el servidor C2 y las API de adecosystems.com en las que se basa on.

Por el momento, no hay una lista conocida de aplicaciones que instalen el DressCode y código Sockbot. Las personas que piensan que su teléfono puede ser infectado debe instalar una aplicación antivirus de Check Point, Symantec, o Lookout y escanea en busca de aplicaciones maliciosas. (Cada lata inicialmente se utilizará de forma gratuita.) Para evitar que los dispositivos se comprometido en primer lugar, las personas deben ser altamente selectivas sobre las aplicaciones que instalan en sus dispositivos Android. Ellos deberían descargar aplicaciones solo desde Play e incluso después de hacerlo investigación tanto en la aplicación como en el desarrollador.