Ampliar Qihoo 360

Ampliar Qihoo 360

A medida que los fabricantes de navegadores hacen cada vez más difícil explotar vulnerabilidades en Adobe Flash y otros complementos, ataques de hackers diplomáticos en el Medio Oriente probaron un nuevo enfoque este mes: usar Microsoft Office para cargar de forma remota contenido Flash que utiliza un potente falla de día cero para tomar el control de las computadoras.

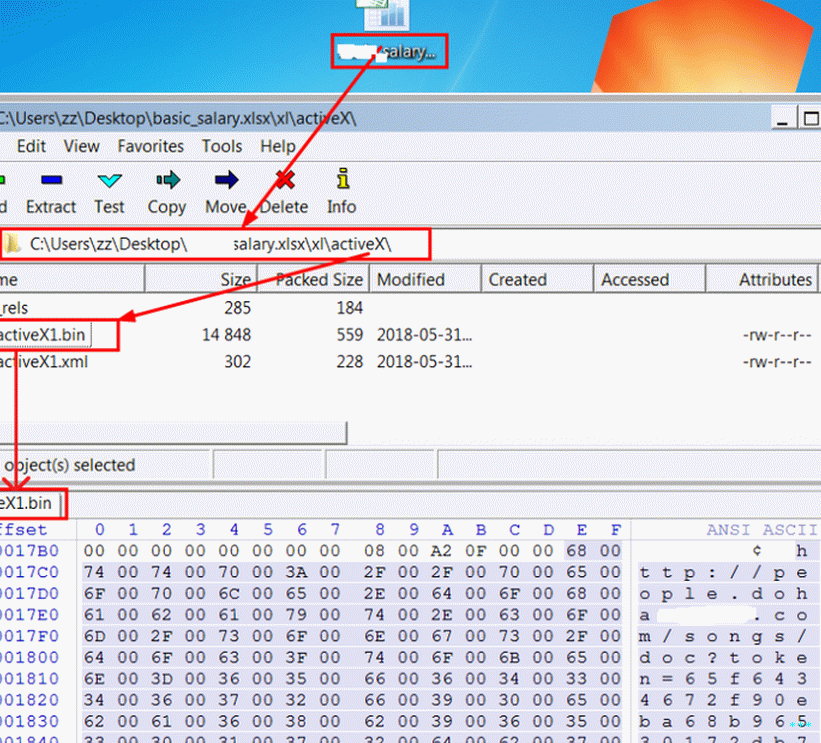

El jueves, Adobe publicó un parche para los críticos vulnerabilidad, indexada como CVE-2018-5002. El búfer basado en pila se estaba activando un desbordamiento en un documento de Office que incrustaba un enlace a un archivo Flash almacenado en people.dohabayt.com. Una vez ejecutado, el archivo malicioso luego descargó una carga maliciosa del mismo dominio Eso es según investigadores de empresas de seguridad Icebrg y Qihoo 360, que descubrieron independientemente los ataques y en privado los reportó a Adobe y escribió sobre esto aquí y aquí.

En los últimos años, los fabricantes de navegadores han comenzado a bloquear Contenido Flash por defecto, un cambio que ha recorrido un largo camino para Prevención de ataques automáticos que explotan vulnerabilidades críticas en el reproductor multimedia ampliamente utilizado de Adobe. Por el contrario, al menos algunos las versiones de Microsoft Office todavía descargan Flash con poco o nada interacción con el usuario, el CEO de Icebrg William Peteroy le dijo a Ars. Para prevenir descargas, los usuarios deben asegurarse de que sus instalaciones eviten Flash de cargar en absoluto o al menos no cargar Flash sin explícito permiso.

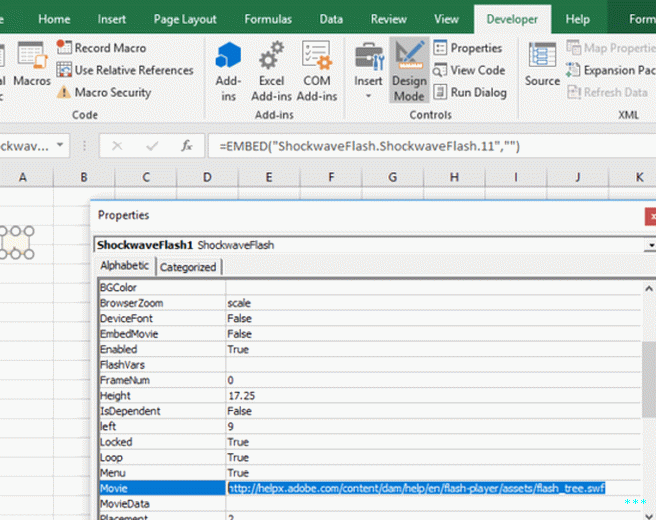

“El ataque carga Adobe Flash Player desde Microsoft Office, que es un enfoque popular para la explotación de Flash desde Flash está deshabilitado en muchos navegadores “, los investigadores de Icebrg Chenming Xu, Jason Jones, Justin Warner y Dan Caselden escribieron en Publicación de blog del jueves. Normalmente, se incrusta un archivo Flash malicioso directamente en el documento, haciendo posible que el exploit pueda ser detectado por los proveedores de antivirus. “Contrariamente a las tácticas típicas, Este ataque utiliza una característica menos conocida que incluye de forma remota Contenido Flash en lugar de incrustarlo directamente en el documento. Solo contenedores XML que seleccionan el control ActiveX de Flash Player y un Los parámetros de suministro de objetos OLE están presentes “.

Agrandar / Un ejemplo de cómo se puede incrustar un objeto Flash remoto en un Office document.

Agrandar / Un ejemplo de cómo se puede incrustar un objeto Flash remoto en un Office document.

El beneficio del ataque es que el documento no contiene explotar código, lo que hace que sea mucho más difícil de detectar. Descarga remota el exploit tiene un beneficio adicional: los atacantes pueden selectivamente servir exploits solo a las direcciones IP previstas en lugar de a cualquiera quién abre el documento. Eso permite que los ataques permanezcan no detectado por períodos de tiempo más largos.

Al menos algunas versiones de Microsoft Office parecen bloquear algunas Formas de Flash. Este documento de soporte de Microsoft dice Office 2016 bloquea el contenido Flash pero no hace referencia a otras versiones. En mayo, los funcionarios de Microsoft publicaron una línea de tiempo para bloquear Flash en documentos de Office 365. Sin embargo, otro documento aquí parece indica que los controles ActiveX están deshabilitados por defecto, al menos cuando un documento se ve en modo protegido.

En un aviso publicado el jueves, Microsoft brinda orientación para desactivar ActiveX en Office 2007 y Office 2010. Microsoft los representantes no estuvieron disponibles de inmediato el jueves para explique con precisión cuándo los documentos de Office descargan o no Flash contenido o lo que los usuarios finales pueden hacer para detener el comportamiento.

El documento malicioso está escrito en árabe. Cuando traducido al inglés el título es “basic_salary”. Dentro del documento estaban salarios para una variedad de puestos relacionados con embajadas, incluyendo secretarios, embajadores y diplomáticos. Transmisión de la exploits está protegido por un sistema criptográfico personalizado que incluyó un cifrado simétrico AES y un cifrado asimétrico RSA para transmitiendo la clave AES. Mientras que el cifrado RSA usaba una clave de 512 bits que se puede descifrar usando computadoras poderosas, el sistema Sin embargo, destaca las capacidades superiores a la media de la atacantes para evitar que el ataque sea fácilmente descubierto o analizado.

Los investigadores de Icebrg escribieron:

La combinación de un exploit Flash incluido de forma remota y la criptografía asimétrica son contadores particularmente poderosos contra Análisis post mortem. Una vez explotado, el único artefacto que reside en el sistema de la víctima sería el documento de señuelo inicial que solo contiene una URL En ese escenario, los respondedores pueden buscar capturas de paquetes de red para recrear el ataque. Sin embargo, sin la clave privada creada al azar de la víctima, sería imposible para que los respondedores descifren el código del atacante y se recuperen etapas protegidas posteriores como el exploit o la carga útil. En esto escenario, la única gracia salvadora de los respondedores sería el uso de un débil Módulo RSA.

En los últimos años, los profesionales de seguridad han cada vez más aconseja que las personas desinstalen el Flash independiente aplicación y utilice un navegador que bloquea el contenido Flash de forma predeterminada. los La conclusión de la investigación del jueves es que los usuarios de Office también deberían asegúrese de bloquear el contenido Flash en documentos, particularmente aquellos de partes desconocidas o no confiables. Personas que continúan usando Flash debe asegurarse de que estén utilizando la versión 30.0.0.113, disponible aquí.